security for cyber-physical value networks Exploiting smaRt Grid sYstems

Gängige Sicherheitslösungen wie Firewalls, Intrusion Detection Systeme (IDS) und Antivirenprogramme wenden hauptsächlich Blacklisting-Ansätze an. Diese Lösungen verarbeiten Signaturen, die in modernen Malware-Laboren erstellt oder aus Community-Daten, die in Cloud-basierten Malware-Erkennungssystemen gesammelt wurden, und regelmäßig an Endpunkte verteilt werden, um die Erkennung bekannter schädlicher Aktivitäten zu ermöglichen. Während sie bei bekannten Angriffsversuchen zuverlässig funktionieren, scheitern sie, wenn neue Angriffstechniken eingesetzt oder noch unbekannte Schwachstellen oder Schwächen ausgenutzt werden. Als Folge davon ist die Erkennung von Anomalien erforderlich, die schon geringe Abweichungen des Systemverhaltens entdecken können, die zu Spuren unbekannter Angriffe führen können.

Leider lassen sich die meisten modernen Lösungen zur Erkennung von Anomalien nicht ohne weiteres auf cyber-physikalische Systeme (CPS) und Leittechnik (OT) anwenden, die sich in Bezug auf Komplexität, Größe und weit verteilte Installationen grundlegend von IT-Netzwerken in Unternehmen unterscheiden. Darüber hinaus sind die wenigen verfügbaren OT-Sicherheitslösungen nicht dafür ausgelegt, über verschiedene Infrastrukturebenen hinweg zu arbeiten (d.h. Informationen von OT- und IT-Systemen sowie Daten aus der Netzwerkschicht und Logdaten von Endpunkten zu korrelieren) und sind daher meist ungeeignet, moderne mehrstufige Cyber-Angriffe zu erkennen.

Ein weiterer Grund, warum die heutigen Anomalie-Erkennungssysteme für CPS weitgehend ungeeignet sind, liegt darin, dass sich CPS nicht nur von den IT-Netzwerken der Unternehmen unterscheiden, sondern auch untereinander stark differenzieren. CPS verfügen einerseits über variable Netzwerkinfrastrukturen und andererseits sind die integrierten Komponenten vielfältig. Daher sind maschinelle Lernansätze erforderlich, die nicht von den Besonderheiten eines bestimmten Systems zur Erkennung von Angriffen abhängen, sondern sich an unterschiedliche Nutzungsszenarien anpassen. Außerdem unterscheiden sich die Betriebseigenschaften von CPS von der Unternehmens-IT. Die Prozesse basieren normalerweise auf einer hochgradig deterministischen Maschine-zu-Maschine Kommunikation, die eine empfindlichere Erkennung von Anomalien mit niedrigeren Schwellenwerten für das Systemverhalten ermöglicht. Die bestehenden Ansätze zur

Erkennung von Anomalien nutzen dies jedoch kaum aus. Angreifer können Schwachstellen und Schwächen auf verschiedenen Ebenen und in verschiedenen Bereichen komplexer CPS als Einstiegspunkte für erfolgreiche Mehrschritt-Angriffe ausnutzen. Um diesen oft fortgeschrittenen böswilligen Aktivitäten entgegenzuwirken, argumentieren wir, dass eine geeignete Zusammensetzung verschiedener Erkennungsansätze für einzelne Infrastrukturebenen (WAN, LAN, Feldebene) die Wirksamkeit der Anomalieerkennung im CPS verbessert. Diese schichtübergreifenden Lösungen korrelieren mehrere interessante Datenströme, die an verschiedenen Stellen und OSI-Schichten des Protokollstapels gemessen werden. Mit der richtigen Kombination und den richtigen Analysemethoden kann ein schichtenübergreifender Ansatz das allgemeine Sicherheitsbewusstsein in CPS enorm steigern. Dennoch bleibt die Auswahl geeigneter Datenströme und Beobachtungsparameter (z.B. Beobachtungspunkte, Zeiträume, Granularität und Schichten) eine anspruchsvolle Aufgabe. Neben der Erkennungsqualität sind auch die für die Erkennung erforderlichen Ressourcen (Zeit, Budget, Aufwand) von Bedeutung.

Das Projekt synERGY hatte die Entwicklung einer Architektur und die Demonstration einer Proof-of-Concept-Implementierung einer modernen reaktiven Sicherheitslösung zum Ziel, die speziell für groß angelegte und komplexe CPS entwickelt wurde. Die Designkriterien dieser Architektur sind:

- Es nutzt operative Datenquellen jeglicher Art, insbesondere Netzwerk- und Endpunktdaten, sowie verschiedene Bereiche eines CPS von der Feldebene bis zur Unternehmensebene.

- Sie wendet erstklassige Anomalie-Erkennungsmechanismen an, nicht nur signaturbasierte Lösungen, und nutzt maschinelles Lernen zur Optimierung derselben.

- Sie nutzt Kreuzkorrelationstechniken, um das Vertrauen in die Ergebnisse zu erhöhen und neue mehrstufige Angriffe zu entdecken, die durch eine Infrastruktur voranschreiten.

- Sie erleichtert die Interpretation der entdeckten Anomalien mit Hilfe von Kontextdaten aus dem Unternehmen.

Das Projekt synERGY untersuchte, wie ein adaptives, selbstlernendes, schichtenübergreifendes Anomalie-Erkennungssystem auf der Grundlage offener Standards entworfen, entwickelt und validiert werden kann, das herstellerunabhängig auf eine Reihe von CPS angewendet und die Spuren einer Vielzahl moderner Cyber-Angriffe mit begrenztem menschlichem Aufwand durch die Anwendung von Kreuzkorrelationstechniken zahlreicher Datenströme entdecken kann.

Die Arbeit an den damit verbundenen Herausforderungen im Rahmen eines kooperativen Forschungsprojektes war wichtig, um eine herstellerunabhängige Lösung zu entwickeln. Daher wurden bei der Entwicklung insbesondere Open-Source-Lösungen und offene Standards ausgewählt.

Im Projekt synERGY arbeiteten wir an einem besonderen Anwendungsfall, der durch die zunehmende Zahl von Cyber-Angriffen auf Energieversorger oder andere Betreiber kritischer Infrastrukturen, darunter Stuxnet, Crashoverride, Black Energy oder Petya, motiviert war. Im Hinblick auf die Stromverteilungsnetze umfasst ein modernes Umspannwerk eine Reihe von Sicherheits-, Überwachungs- und Steuerungseinrichtungen. Für den Anwendungsfall der „cross-correlation“ gehen wir davon aus, dass alle technologisch möglichen Sicherheitsmaßnahmen umgesetzt werden und korrekt funktionieren. Da der Lebenszyklus von Industriekomponenten in der Energiewirtschaft im Vergleich zur Standard-IT jedoch sehr lang ist, ist die Existenz von Altgeräten mit zusätzlichen Schutzanforderungen recht häufig. Aufgrund dieser Bedingungen ist die Anwendung der Anomalie-Erkennung ein vielversprechendes Mittel zum weiteren Schutz solcher Systeme. Bei der Anwendung fortschrittlicher Anomalie-Erkennungssysteme sind die primären Schutzziele im Bereich der industriellen Sicherheit, Verfügbarkeit und Integrität von größter Bedeutung.

Insbesondere dürfen die Echtzeiteigenschaften von industriellen Systemen nicht eingeschränkt werden. Dies ist ein bedeutender Unterschied zur klassischen Büro-IT-Welt, in der Vertraulichkeit in der Regel höchste Priorität hat. Ein wesentliches Konzept im Bereich der industriellen Sicherheit ist "Defense-in-Depth", das auf der Erkenntnis beruht, dass der Schutz vor Cyber-Angriffen auf Industrieanlagen, wie in unserem Anwendungsfall das Stromnetz, alle Beteiligten einschließt, einschließlich der Betreiber, Integratoren und Hersteller.

Neben dem Aufbau eines Verteidigungskonzeptes ist die Korrelation der erkannten Anomalien aus den verschiedenen Schichten des Schalenmodells von entscheidender Bedeutung, um gut versteckte Angreifer früher zu erkennen und die Qualität der Alarme zu erhöhen, d.h. die

Falsch-Positiv-Rate zu senken. Aus der Perspektive der Gesamtsicherheit hat die Korrelation von erkannten Anomalien im Netzwerkverkehr mit physischen Datenquellen wie Zutrittskontrolle, Datenbank mit Arbeitsaufträgen usw. ein großes Potenzial. Der synERGY Anwendungsfall berücksichtigt daher diese Faktoren.

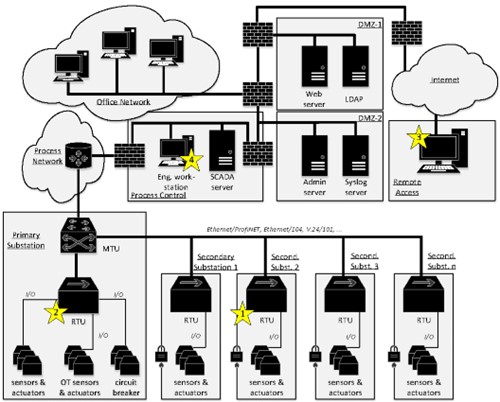

Der unbefugte Zugriff auf das Prozessnetzwerk ist eine der größten Bedrohungen für das Gesamtsystem und bildet die Grundlage für eine Vielzahl von Bedrohungsszenarien. Ein solcher Zugriff kann entweder physisch oder logisch über das Netzwerk auf praktisch jede Komponente und jeden Bereich des Netzwerks erfolgen. Besonders kritisch ist der unbefugte Zugriff auf Komponenten im Feld, da ein Angreifer dort möglicherweise nur wenig oder gar keinen physischen Zugangsschutz vorfindet. Der Zugang erlaubt es dem Angreifer, die übertragenen Daten zu kopieren, abzuhören oder zu verändern und für eigene Zwecke zu verwenden. Dieser Anwendungsfall befasst sich speziell mit den folgenden vier Angriffen (in Abb. 1 ebenfalls als Sterne gekennzeichnet):

- Der Angreifer bricht physisch in eine Trafostation (secondary substation) ein und erhält Zugang zu einer RTU.

- Der Angreifer bricht physisch in ein Umspannwerk (primary substation) ein und erhält Zugang zu einer MTU.

- Der Angreifer erhält über einen Fernwartungszugang Zugang zum Netzwerk.

- Der Angreifer erhält Zugang zum Netzwerk über ein kompromittiertes Gerät, z.B. einen PC (engineering workstation) oder ein Wartungs-Notebook.

Mehrere Arten von Anomalien sind bereits mit modernsten Technologien nachweisbar. Einige der relevanten Anomalien für das in Abb. 1 dargestellte System sind in Tabelle 1 aufgeführt. Für die Entdeckung von Spuren von Eindringlingen und die Aufdeckung einzelner Anomalien, wie in Tabelle 1 beschrieben, gibt es verschiedene, oft spezialisierte Lösungen. Der Schwerpunkt von synERGY liegt jedoch auf der Korrelation solcher "einfachen" Anomalien über Schichten und Komponenten hinweg, um komplexe (möglicherweise mehrstufige) Angriffe auf einer höheren Ebene genauer zu erkennen.

| Spuren/Quellen | Beschreibung und Bemerkungen |

| fehlgeschlagene Anmeldevorgänge | eine Reihe von fehlgeschlagenen Anmeldeversuchen (insbesondere solche, bei denen eine erfolgreiche Anmeldung folgt) |

| Berechtigungsänderungen | Änderungen von R/W-Berechtigungen, Erstellung eines neuen Administratorkontos |

| Konfigurationsänderungen | Konfigurationsänderungen (d.h. Datum, Benutzer, der die Änderung vorgenommen hat und was geändert wurde) an Switches, insbesondere die Erstellung eines neuen VLANs oder anderer sicherheitsbezogener Konfigurationen, einschließlich Änderungen an kryptographischen Parametern (Aktualisierungen von Schlüsseln, Rollen und Zugriffsberechtigungen) |

| unplausible Daten | der Vergleich von Sensorwerten mit historischen Daten kann zur Erkennung von Abweichungen führen |

| Zeit basierte Einstellungen | Abweichungen der Zeitstempel der Protokolldaten der RTUs und des SCADA-Servers |

| Benutzer-Authentifizierung | Registrierung einer erfolgreichen Authentisierung eines Standard- oder Administrator-Benutzers, abweichende Parameter der Authentisierung, z.B. verwendete Authentisierungsmethode (Passwort, SSH), SSH-Schlüssel-Fingerabdruck, verwendete Protokolleinstellungen (hmac-sha1, aes, ...), Sitzungseinstellungen (TERM-Variable, ...) |

| Autorisierung | Ausführung von Befehlen, die nach dem Benutzerrollenkonzept nicht erlaubt sind |

| geänderte oder gelöschte Log-Einträge | Manipulationen an den Netzwerkgeräten (Router, Switch, Firewall) oder Host-Systemen |

| Gerät hochfahren | sichtbar in den Log-Einträgen aufgrund zahlreicher einzigartiger Start-Ereignisse |

| Verkehrsstatistik | anomale Verkehrsmuster, die mit Werkzeugen wie z.B. Flowmon erfasst werden, Kommunikation von einer MTU zu einer anderen MTU |

| Vergleich der Verkehrsprofile | Zeitfenster-basierter Vergleich des aktuellen Verkehrsvolumens (Netflows) mit historischen Daten; Klassifizierung der Ströme basierend auf der Anzahl der Pakete und Größen. Dabei können Verkehrsprofile ähnlicher Stationen (substations) miteinander verglichen werden, wenn sie ähnliche Sensoren besitzen und ähnliche Aktuatoren bedienen. |

| Broadcast | Broadcast-Sturm direkt auf den Switch |

| Geräte-Authentifizierung | fehlgeschlagene Authentifizierungsversuche von gefälschten Geräten im Prozessnetzwerk über die NAC der Switches (MAC-basiert und, wo technisch möglich, über 802.1X) |

| ARP-Spoofing | unabhängig vom Schalter erkannt und als Alarme weitergeleitet |

| Kommunikationsverlust | Eine Schnittstelle, die abstürzt, ist im normalen Betrieb recht häufig, aber zusammen mit anderen Anomalien ein guter Indikator dafür, dass etwas merkwürdig ist. |

| Überlastung einer Kommunikationsschnittstelle | z.B. durch einen DoS-Angriff. Dies kann leicht erkannt werden, wenn eine Station nicht erreichbar ist (Fehlermeldungen im SCADA-System). |

| Änderungen im Protokoll 104 | Injection von kundenspezifischen Nicht-Standard-Paketen, die zur Manipulation von Stationen verwendet werden |

| Daten aus anderen Protokollen als 104 | andere Ports oder Paketformate verwendet |

| neu hinzugefügte oder fehlende Geräte | Geräte mit Absender-IP-Adresse sind im Netzwerk sichtbar (entweder über ARP-Anforderungen oder DHCP-Anforderungen), die in der Asset-DB nicht gefunden werden können. |

| Netzwerkport geht offline | Alle unnötigen Ports sind standardmäßig deaktiviert; allerdings gehen die Ports im normalen Betrieb oft auch vorübergehend offline. |

| Änderung der Ethernet-Verbindungsparameter | z.B. “Eth0 NIC Link is Up 1000 Mbps Full Duplex, Flow Control: None”. Da insbesondere embedded Geräte oft nicht die maximal mögliche Bandbreite nutzen, kann das vorübergehende Anstecken eines Notebooks anstelle des Originalgeräts erkannt werden, selbst wenn die MAC Adresse korrekt gefälscht wurde. |

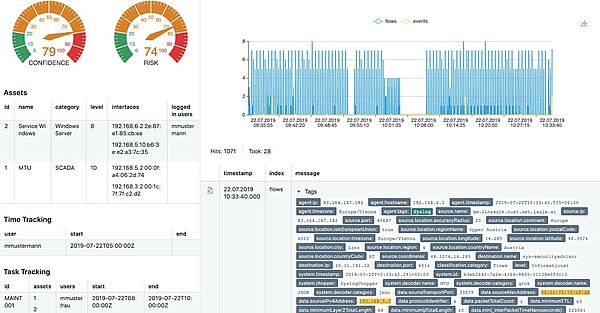

Das Frontend von synERGY wird vom SecurityAdivser (SA) gebildet. SA ist eine SIEM-Lösung, die zur Sammlung und Korrelation aller relevanten Netzwerk-, Protokoll-, Kontext- und Anomalie-Daten verwendet wird. Diese Daten werden in einer webbasierten, grafischen Benutzeroberfläche (GUI) visuell dargestellt. Zur Unterstützung des Operators oder Analysten bietet das 'Browse-Modul' innerhalb der SA GUI verschiedene Such-, Filter- und Visualisierungsmöglichkeiten, z.B. eine Volltextsuche, die das Auffinden bestimmter Meldungen oder Ereignisse innerhalb des gesamten Datenbestandes erleichtert. Neben der textlichen Darstellung werden die Daten auch innerhalb einer Zeitachse dargestellt, was es ermöglicht, Ausreißer in den gesammelten und analysierten Daten auf den ersten Blick zu erkennen. Zusätzlich kann der Bediener ein Dashboard verwenden, um spezifische grafische Darstellungen (Widgets) zu erstellen, um weitere Einblicke zu gewinnen. Die Browse- und Dashboard-Module sind sowohl für die Analyse großer Datenmengen als auch für den Überblick über den gesamten Datenbestand und die Infrastruktur nützlich. Für eine tiefere Analyse eines bestimmten Ereignisses bietet der SecurityAdvisor eine "Detailansicht" an, wie in Abbildung 2 dargestellt. Diese Ansicht zeigt einen Vertrauens- und Risiko-Score, Daten in Bezug auf die betroffenen Vermögenswerte (assets) und kontextbezogene Daten, z.B. Daten, die aus den Zeit- und Task-Tracking-Datenbanken der Organisation sowie aus einer CMDB gesammelt wurden. Für ein tieferes Verständnis der Anomalie werden alle Daten (Netzwerkverkehr, Protokolle), die die Anomalie ausgelöst haben, durch das Backend korreliert und dem Betreiber angezeigt.

Um den synERGY-Ansatz zu realisieren, haben wir ein Proof-of-Concept-System entsprechend der entworfenen Architektur implementiert und es auf realistische, aber dennoch anschauliche Weise gefordert, sein Potenzial in Bezug auf die Einbruchserkennung in der Infrastruktur eines Versorgungsunternehmens zu zeigen. Im Rahmen des Projekts erörterten wir die zahlreichen Fallstricke bei der Implementierung und dem Einsatz eines solchen Anomalie-Erkennungs-Systems (AD) und zeigten die Bedeutung der System-übergreifenden Korrelation von AD-Ergebnissen aus unterschiedlichen Detektionssystemen sowie die Korrelation mit dem organisatorischen Kontext, um die richtige Interpretation von Sicherheitsereignissen zu ermöglichen und die Bedeutung von Berichten zu verstärken.

Auch nach dem dreijährigen Projekt bleiben noch zahlreiche offene Herausforderungen für die Forschung bestehen. Kurzfristige Ziele beziehen sich darauf, wie ein solches System effizienter in Betrieb genommen werden kann, d.h. Parser, Regeln und Parameter mit einem Minimum an menschlicher Beteiligung zu erstellen. Dies ist wichtig, um die Eintrittsbarriere für interessierte Akteure des synERGY Systems zu senken. Derzeit müssen Experten die Parser für komplexe Protokolldaten validieren und abstimmen, die verschiedenen maschinellen Lernmodelle trainieren und Regelsätze für die Erkennung erstellen. Das mittelfristige Ziel ist es, die Betriebsphase des synERGY Systems wirtschaftlich zu machen, indem noch mehr organisatorisches Wissen einbezogen wird, um Anomalien genauer zu interpretieren, was die Grundlage für eine gerechtfertigte Entscheidungsfindung ist. Unsere langfristigen Ziele konzentrieren sich auf die Verbesserung der Fähigkeit von synERGY, sich an Veränderungen in der überwachten Umgebung anzupassen, was bedeutet, dass auch die Erkennung und Interpretation geändert werden muss (einschließlich Modelle, gelernte Parameter, Gewichte usw.) – vorzugsweise auf (halb-)automatische Weise.

- Partner: TU Wien – Institut für Telekommunikation, Huemer IT-Solution, Universität Klagenfurt – Forschungsgr. Systemsicherheit, MOOSMOAR Energies OG, Energie AG Oberösterreich Telekom GmbH, LINZ STROM GmbH, Bundesministerium für Landesverteidigung

- Projektlaufzeit: 01/2017 –12/2019

- Förderprogramm: FFG IKT der Zukunft - 4. Ausschreibung 2015